La adopción de la Confianza Cero, combinada con los principios de resiliencia cibernética, reduce el impacto de los ciberataques en el futuro – eju.tv

Cuestionario Del Capítulo 4 - Revisión Del Intento | PDF | Prevención del crimen | La seguridad informática

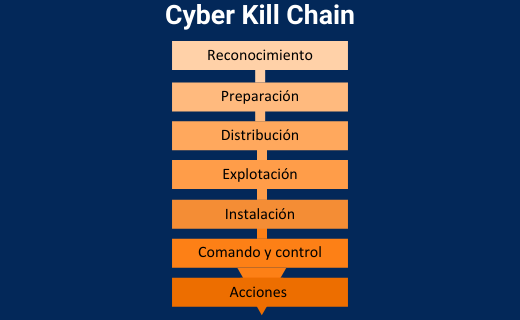

Cuál es un ejemplo de una cadena de eliminación cibernética? -Un grupo de botnets. -Una combinación de - Brainly.lat